Google ドライブの Web サイトや知名度を利用して、監視の目を逃れ、検出を回避、情報を窃取するのだが、今回の攻撃では、正規の Google ドライブのログインページに手を加え、メールの個人情報を収集するために利用した。これは、2014年5月に実行された、複数のメールアドレスを狙った攻撃の改良版だと考えられている。

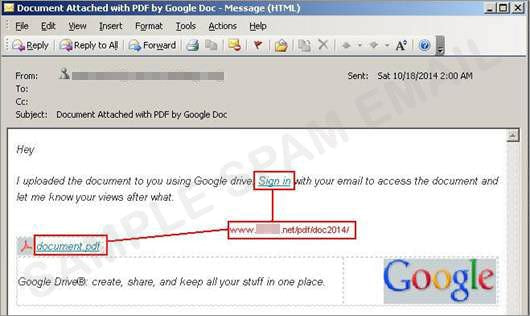

ユーザーが受け取るメールには、Google ドライブの偽サイトに誘導するリンクが記載されている。

|

| Google ドライブの偽サイトへのリンク |

この偽サイトでは、Google のメールアカウントでしかログインできない正規の Google ドライブとは異なり、ユーザーはさまざまなサービスプロバイダのメールアドレスでログインできる。また、この Web サイトでは言語を選択できるが、実際には機能しない。

|

| Google ドライブの偽サイト |

さらに、この偽サイトは、正規の Web サイトにある投資に関する PDF ファイルにユーザーを誘導する。

トレンドマイクロでこのソースコードを解析したところ、Chrome の「save」タグが確認できたそうだ。つまりこれは、この偽サイトの作成者が、正規の Google ドライブのログインページのソースコードを保存し、不正なコードを追加した可能性を意味する。

この Web サイトは Google ドライブのソースコードを使い回しているため、ソースコードを確認する検査ツールはすべて正常に動作する。また、この偽サイトは、適切な形式のメールアドレスのみを受け入れる。(例:<アカウント名>@<サービスプロバイダ>.com)。意味をなさない文字でもすべて受け入れていた、以前のフィッシングページとは大きく異なる点だ。

トレンドマイクロの解析によると、今回の攻撃はモバイル端末にも影響を与えるそうだ。ユーザーが「サインイン」をクリックすると、PDF ファイルがダウンロードされ、ユーザーの個人情報がサイバー犯罪者に送られる。